Кіберпанк: компютерний червяк Stuxnet націлений на іранський ядерний реактор в Бушері?

Американські фахівці з кібербезпеки досягли консенсуса - вірус Stuxnet, вперше знайдений в липні 2010 року, був створений близько року тому дуже потужною силою - скоріше за все, якоюсь високотехнологічною державою із доступом до значних ресурсів.

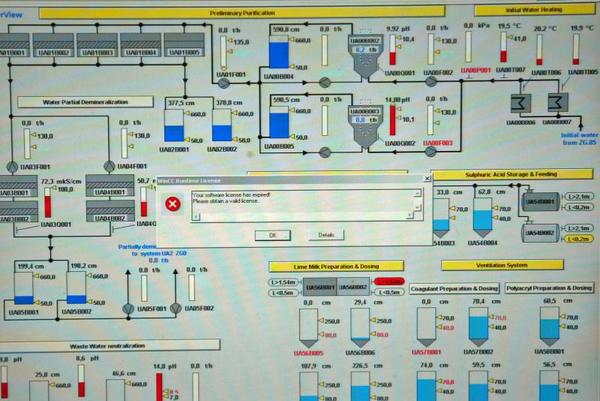

Цей вірус відомий тим, що поширювався в Ірані, Індонезії та Індії. Комп"ютерні фахівці змогли відтворити і вивчити дії віруса в "лабораторному" середовищі. З"ясувалося декілька цікавих моментів - вірус спрямований не на всі цілі, а лише на спеціальне програмове забезпечення від фірми Сіменс, яке використовується для керування складним виробництвом.

Так, подібні програми допомагають керувати атомними станціями.

Ралф Ларгнер, фахівець по системам від Сіменс, вивчив поведінку віруса і з"ясував, що він не спрямований на промислове шпигунство (як вважали спершу). Вірус шукає дуже специфічний софт для контролерів із програмованою логікою, і міняє частину коду на свій.

Якщо він знаходить потрібний софт, він міняє в ньому частину, що відповідає за швидке (десяті долі секунди) реагування на зміну ситуації в системі. За допомогою втручання в такий код можуть бути серйозно ушкоджені, наприклад, дуже дорогі центрифуги великих розмірів, що використовуються для підготовки палива для АЕС.

Фахівці сходяться в оцінках, що головною ціллю складної внутрішньої логіки віруса є саме іранський реактор, і підозрююють що це справа фахівців з Ізраїлю - лише потужна технологічна країна здатна розробити подібний вірус.

Зарадження відбулося, скоріше за все, через головного підрядника будівництва реактора - російської фірми АтомСтройЕкспорт, сайти якої були зламані.

За оцінками фахівців, саме в момент появи віруса (близько року назад), у реактора в Бушері почалися технічні неприємності, через що його запуск відкладався.

На фото - фрагмент екрану з іранського реактору із програмовим забезпеченням від Сіменс (можна побачити помилку).

Інколи важко повірити, що ти живеш не в романах Вільяма Гібсона.